-

Postów

253 -

Dołączył

-

Ostatnia wizyta

-

Wygrane w rankingu

49

Typ zawartości

Profile

Forum

Wydarzenia

Treść opublikowana przez Spoofy

-

Nie my i nie były to problemy spowodowane naszą obecnością w tamtym miejscu. Nie wiem co to znaczy. Klękać to mogą Panie lekkich obyczajów co najwyżej. Czyli node dla Ciebie to "matka", która "klęka" - cóż, jak tutaj nie klasyfikować tego typu tematów jako szkolnych... Dobrze że dałeś znak zapytania W przypadku tamtej sytuacji, miało to kolosalne znaczenie, ale Ty raczej nic o tym wiedzieć nie możesz - bo nie byłeś klientem. Znów nie wiem o czym mówisz - nie mam czasu na udzielanie się gdziekolwiek indziej poza rootnode. Czy możesz podać jakiś przykład? I nie będzie, bo raczej to nie jest miejsca na wasze szkolne zabawy Jak już powiedziałem - pomyliłeś miejsca. Czemu mu nie zaoferujesz takiego "setupu" zatem, hm? Chcesz mi powiedzieć, że chcesz forwardować ruch między serwerami za pomocą netfiltera? Twierdzisz, że netfilter, jeszcze za pomocą starego iptables, jest w stanie poradzić sobie z atakami? Serio chcesz dokładać kolejną warstwę, w tym może jeszcze userland proxy włączonym by default dla aplikacji VoIP'owej, która jest strasznie czuła w kwestii latency? Chyba nie wiesz jak działa docker, tym bardziej dla większego serwera z większym ruchem Czyli chcesz na openstack'owym vps postawić teamspeak'a i do niego forwardować netfilterem - to ma pomóc na DDoS'y, m'kay. Znaczy, wycięcie ruchu innego niż pożądany to podstawowa kwestia, ale dalej nie widzę gdzie to miałoby pomóc. W kwestii "bastion hosta" - to kompletnie nic nie da, bo host i tak będzie niedostępny w przypadku ataku To chyba raczej ten host powinien się łączyć do jakiejś sieci a nie my z nim, no ale przecież.... Reasumując - twierdzisz że forwardowanie ruchu z serwera dedykowanego na serwer vps, za pomoca netfiltera, na którym jest (by default) userland proxy i bridge do docker'a - to jest Twoja złota rada na ataki DDoS? Jeżeli tak, deklaruję wszem i wobec, publicznie i oficjalnie - daj znać co potrzebujesz, a chętnie dostarczę wszystko co potrzebne i zobaczymy jak to będzie działać m'kay? Abstrahując już od znajomości samego teamspeak'a i wydajności dla większych serwerów, to z tego co mówisz można wywnioskować że prawdopodobnie nigdy nie miałeś styczności z względnie dużym atakiem DDoS na infrastrukturę sieciową. Czym innym jest docelowy host serwera dedykowanego i bajki podobnych, mocno już nawet przed-szkolnych setupów. Brawo! Od tego właśnie są dostawcy usług z taką kombinacją Zgodzę się, że AWS potrafi być drogi, ale przecież to ta sama skala, a nawet mniejsza niż serwer dedykowany w wychwytywanej przez was francuskiej firmie - nie rozumiem różnicy. Cóż, zatem jestem mocno chory inwestując w dany hardware, tak samo jak pewna francuska firma Ale ja nic nikomu pokazywać nie muszę i nawet mi się nie chce. Reklamę wśród szkolnych dyrektorów IT? Nie interesuje mnie takowa szczerze mówiąc, ale dlatego też zdecydowałem się jednak odpowiedzieć na apel o pomoc @Devanger oferując usługę - czego nie zrozumiałeś wcześniej, hm? Znów problem z czytaniem ze zrozumieniem, czego w szkole powinni nauczyć. Równie dobrze mogę wpisac "ponury typ DDoS" - wyjdzie jeszcze lepiej i więcej szkolnych tematów Olaboga, skończcie w końcu herezje i szkolne tematy. Nie w tym miejscu, macie inne. To ostatnie ostrzeżenie.

-

Ciężko przeczytać ze zrozumieniem, prawda? Problem dotyczył jednej lokacji, która od tego czasu nie jest w stanie poradzić sobie z waszymi "szkolnymi" problemami, dlatego też z niej zrezygnowaliśmy, na rzecz długo planowanej zmiany, która zapewnia wielowarstwową ochronę na kilku poziomach, stosując m.in. własne, niezależne, autorskie rozwiązania i hardware, jak chociażby firewalle Juniper, Netscout Arbor, bliska lokacja DE-CIX (ze średnim ruchem 6TB /s), czy ochrona warstwy L7. Taka pozycja providera tego typu usług, czy masę klientów korzystających z naszych rozwiązań, mogą to potwierdzić, w przeciwieństwie do często wypowiadanych szkolnych filozofii. Raczej wątpię, by ktoś poświęcił tyle czasu czy zajmował się tego typu "problemami", co ja. Chętnie podyskutuję, jeżeli znajdziesz jakiekolwiek inne rozwiązanie, które będzie lepiej działać. Pamiętaj że to nie jest temat opinii o danej firmie, zatem jeżeli nie chcesz testować, nie byłeś klientem i właściwie nic nie wiesz i nic nie widziałeś, to szkolne flame'y i dywagacje na tematy nierealne, możesz sobie w tym miejscu darować. eot.

-

Podaj numer zgłoszenia, datę i którego node'a dotyczył problem. Nawet w tym temacie było to powiedziane - nie mamy już Polskiej lokalizacji z którą były m.in. takie problemy. Jeżeli nie testowałeś i nie wiesz jak wygląda to obecnie, to powstrzymaj się proszę od tego typu komentarzy. Ten moduł w ogóle nie jest rozwijany, ma swoje nieciekawe problemy i nie wiadomo czy w ogóle działa ze zmianami w protokole TeamSpeak, ale - koniec końców, nie wiem w jaki sposób sam netfilter mógłby wybronić atak DDoS - na tym zakończmy ten temat, bo zaczyna znów pachnąć to "mocno szkolną" filozofią.

-

Cóż, nie chce mi się rozwijać bo wszystko zostało już powiedziane. Tak, da się i my jesteśmy tego najlepszym przykładem, stosując całą masę, w tym również własnych rozwiązań, zapewniających pełną ochronę, dla większości rodzaju aplikacji gamingowych czy głosowych - wystarczy przetestować. Pozdrawiam.

-

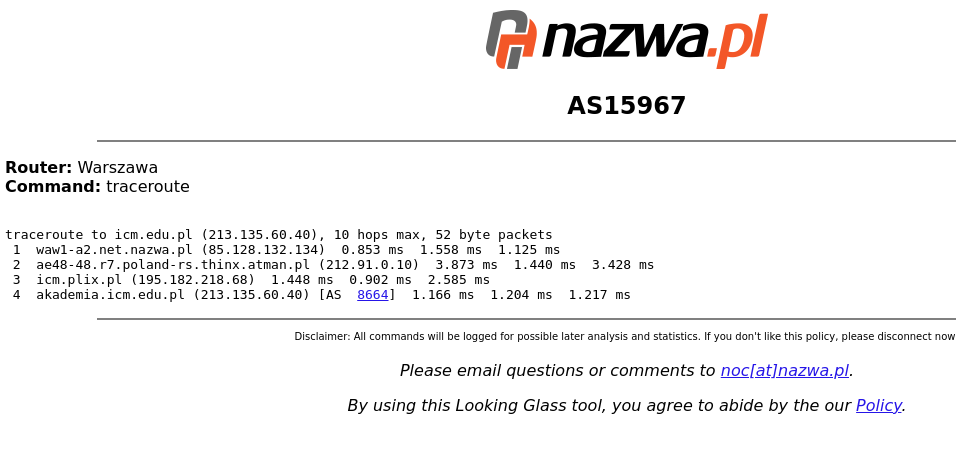

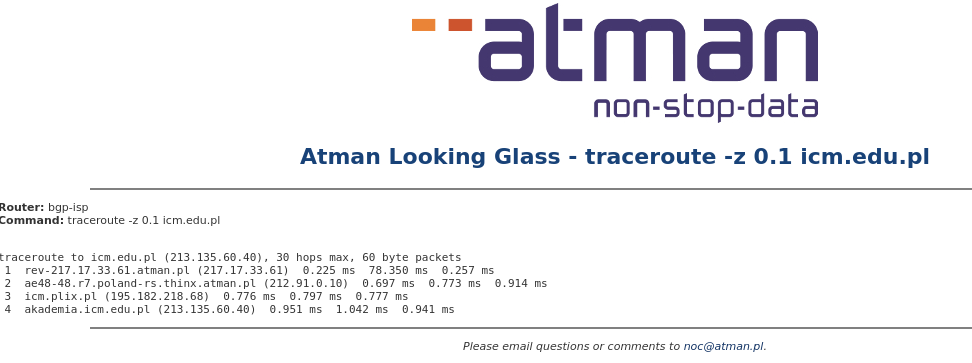

Eh, znów to samo, przynajmniej tym razem w odpowiednim dziale. "No matter what, faster is better and less is more" - no to zobaczmy zatem. Ten wasz brandowany LG pokazuje fajną różnicę względem atmanowego: vs Czyżby to była ta słynna różnica kilku ms względem waszej ochrony IPS? Mały przytyk - no nie zawsze, co pokazują obecnie m.in. wchodzące trendy webowe w tym zakresie W jaki sposób zostało to wyliczone i co to w ogóle oznacza, że "3x RTT (czas pinga) = czas transmisji przesłania pojedynczej strony", bo wydaje się to nie mieć kompletnie sensu, w szczególności jeżeli chodzi o komunikację TCP/UDP HTTP dla stron www, czy procesowanie PHP - dlaczego do tego w ogóle jest brany czas odpowiedzi na ICMP? W jaki sposób wyliczyłeś, że 3xRTT ping tego samego pakietu to "czas przesłania pojedynczej strony" ? Zachęcam do zbadania RTT TCP dla komunikacji HTTP to da Ci realne wyniki, również w tym przypadku Szybki przykład TTFB dla docelowych usług u dwóch providerów z tego samego miejsca: Słowo klucz "jeżeli" - opieracie swoje założenia na ICMP a nie realnej komunikacji HTTP. Zarówno kwestie sieciowe jak i procesowania PHP to są wartości mocno "płynne", dlatego ciężko przeprowadzić testy labowe w środowisku produkcyjnym, no ale rozumiem że są to wartości ujednolicone/uśrednione. Mógłbym tutaj powklejać wyniki benchmarków (chociaż na to przyjdzie jeszcze czas ), ale jakoś nie lubię mydlić ludziom oczu - trzeba byłoby przeprowadzić stałe pomiary w danym okresie czasu, żeby jednoznacznie porównywać. Ważniejsze dla mnie są wyniki np. samego procesowania PHP, przy poszczególnych funkcjach - tutaj widać znaczące różnice chociażby wśród providerów z naszej topki. Mierzenie wydajności po często ucinanym (również w ATM) ICMP jest IMHO słabym pomysłem, lecz marketing który ubiera to w takie coś to już skarb Zachęcam do przeprowadzenia własnych testów np. z lg orange, netia, telia w różnych godzinach.

-

To jest bardziej forum techniczne niż prawnicze Zgodzę się, że ZoL nie jest GPL (tylko CDDL, które wcale nie musi być "niekompatybilne") i z tego względu nigdy nie powinien być merge'owany do kernela, ale w hostingu wykorzystujemy na co dzień dużo więcej "niekompatybilnych" i "nieetycznych" względem filozofii np. Torvalds'a - rzeczy. Pierwszym z brzegu przykładem może być CloudLinux, który tak samo jak ZoL - technicznie przynosi tylko samo dobre Mój ulubiony ex-Novell maintainer,IMHO druga głowa po Torvaldzie - Greg Kroah-Hartman, jak zwykle rzuca trochę światła, o co chodzi w kilku zdaniach: https://lore.kernel.org/lkml/[email protected]/ .

-

Już Ci odpisałem na podobne zarzuty w podobny sposób - podobnych ofert możesz znaleźć całą masę na justjoin i to jest standard przy takim opisie. Raczej nie powiesz mi, że widziałeś prakykanta/stażyste stawiającego produkcyjne HA z wymienionych w ofercie składników - tutaj wyraźnie jest napisane co jest wymaganym doświadczeniem. Jeżeli jesteś zainteresowany, to po prostu się do nich odezwij a zapewne otrzymasz komplet informacji.

-

Ale to jest webmasterka. Nie adminka. Nie wiem skąd się urwałeś, że nie wiesz jak wygląda praca sysadmina w takim środowisku. Jeżeli nie jesteś od utrzymywania i rozwiązywania problemów np. z działaniem strony www klienta na serwerze, to od czego? Raczej umożliwiającym efektywną pracę w hostingu od strony admina W środowisku hostingowym mamy styczność z wieloma bardziej lub mniej popularnymi CMS'ami. Ktoś kto "siedzi w temacie", prawdopodobnie może dużo powiedzieć na temat budowy, czy różnic względem poszczególnych CMS'ów czy ich optymalizacji. Raczej wątpię, czy w tydzień nauczyłbyś się przykładowo skalować np. Woocommerce z wykorzystaniem frontów, synchronizacją sesji, cdn etc. Normalnie, chociażby poprzez aktywny udział dyskusji na naszym forum Chodzi o znajomość konkurencji, rozwiązań etc. - serio tutaj nie ma nic do tłumaczenia. Oj, tak się składa że znam całą masę "paneli hostingowych", zarówno tych more-enterprise jak i mniejszych projektów. Każdy z nich jest zbudowany w oparciu o jakąś filozofię. Nie mówimy tutaj tylko o UI i "klikalności" dla end-user'a. Różnice są ogromne, również w kwestiach bezpieczeństwa czy oferowanych feature'ów, możliwości i łatwości dopisywania własnych etc. etc. - temat rzeka. Założę się, że na szybko nie odpowiesz np. na pytanie: w jaki sposób procesowany jest php wykonywany z poziomu użytkownika dla poszczególnych metod jail'owania np. w DirectAdmin Pro pack (systemd cgroups) vs CL CageFS vs Jailkit chroot lub np. które CP oferuje chrooting fpm by default i czemu inne tego nie robią. Stanowisko: administrator Linux - serio trzeba wyjaśniać? Podstawa działania to nie wszystko - oczywiście że chodzi o usługi, ich konfigurację ale też o ZNAJOMOŚĆ ZAGADNIEŃ - przypadków rożnych niestandardowych problemów też od groma. Gdybym rekrutował, wiedziałbym jakie pytanie zadać, po którym nawet google by nie pomógł w kwestii działania DNS To jest oferta na dane stanowisko - to już określa wymagany poziom znajomości w/w zagadnień. Na serio - to nie chodzi o "klikanie w cPanelu", bo to robią klienci, chodź i to oczywiście trzeba znać, bo interakcja po stronie klienta to też ważna rzecz. Nie powiesz mi natomiast, że znasz "dPanel" z poziomu administratora, ponieważ jest to autorskie narzędzie, które możesz w jakikolwiek sposób poznać tylko od strony "klikania" od frontu, a uwierz mi, że to jest zupełnie inna para kaloszy, w szczególności" pod spodem". Raczej szczegóły formy zatrudnienia są uzgadniane. Zerknij na podane linki i przejrzyj osobne oferty - dowiesz się więcej, również wykonując jakikolwiek research. Podobne ogłoszenia to norma i mimo trendów które w ostatnich latach się mocno zmieniły, co np. widać idealnie np. na justjoin, to więcej się dowiesz jak już zaczniesz proces rekrutacyjny i się dopytasz - musisz tylko wiedzieć, czy w ogóle się do tego nadajesz i chcesz się zajmować sysadminowaniem w hostingu.

- 6 odpowiedzi

-

- 5

-

-

-

- praca

- administrator

-

(i 1 więcej)

Oznaczone tagami:

-

Rola Intrusion Prevention System (IPS) w ochronie usług hostingowych

Spoofy odpowiedział(a) na itomek temat w Bezpieczeństwo

Wiem, dlatego pytałem o właśnie takie szczegóły, których nie potrafisz wybronić, nawet na przykładzie pokazanego schematu. Gdzie powiedziałem że "największe europejskie centra danych, które też jako DC atakowane, nie potrafią ustanowić własnej ochrony"? Tak jest w wielu przypadkach, natomiast przypadek przytoczony przeze mnie przypadek, o ile pamięć mnie nie myli tyczył się tylko waszych usług w danej lokacji - sąsiedzi raczej nie odczuwali skutków. Oczywiście - świat poszedł do przodu, tak samo jak technologie (właściwie to nawet o całą generację w tym zakresie). Tutaj mogłeś powiedzieć, kiedy dane rozwiązanie było wdrażane i czy było to przed czy po tym przypadku. I już zaczyna się ad-persona. Niestety, mylisz się - ze względu na kompletny brak czasu, również w tym miejscu spędzam go bardzo mało, czego nie można powiedzieć o Twojej aktywności promującej usługi nazwa.pl. Właśnie to wasze doświadczenie nie daje wam takiego pola marketingowego działania, jak pewnego niebieskiego francuskiego usługodawcy - rozumiem, że brak jednoznacznych publicznych sukcesów na tym polu musi być jak zawsze w takim przypadku - rekompensowany takimi działaniami. Znacznie mniejszą, ale nad podobnymi wielkościowo również zdarzało się majstrować, również w tych samych miejscach. Widzisz, nie jestem zobligowany by w danym imieniu reprezentować dany podmiot i przedstawiać tutaj czy to ofertę czy upubliczniać szczegóły, dlatego tego (jeszcze) nie robię w przeciwieństwie do Ciebie. Miejmy nadzieję że pojawi się publikacja dogłębnie opisująca jedno ze stosowanych przeze mnie rozwiązań w środowisku hostingowym (bardzo na to liczę ), lecz niestety nie jest to zależne tylko ode mnie. j/w aczkolwiek kusi mnie, aby zerknąć w ulotkę reklamowanego wykorzystywanego przez was rozwiązania i publicznie porównać to z moim, bo różnice są ogromne, no ale zależy to oczywiście od zastosowanego konkretnego modelu Uściślimy - chodzi o działanie fortigate w trybie IPS. Jeżeli oczekujesz przykładowo autorskiego rozwiązania SIEM, o którym wspomniałem czy oczekujesz pełnej prezentacji danego rozwiązania to są dwa sposoby: a) zapraszam do kontaktu - podam namiary do odpowiedniego działu b) meeting rootnode - z którego większość osób z tego grona mnie zna i wie, że chętnie dzielę się informacjami na temat stosowanych przeze mnie rozwiązań i projektach w których biorę udział. Oczywiście - forum jest dla wszystkich, lecz zawiera punkt: Informacja w stylu: "hej, zrobiliśmy nie-techniczny raport w którym podajemy wartość odpartych ataków przez gotowe rozwiązanie. tutaj jest link do naszego bloga, co wy sądzicie na temat takiego modelu ochrony" - w tym dziale, raczej brzmi dla mnie jak reklama a nie dyskusja z której ktoś może coś mądrego wyłuskać. Ah, musiał na koniec prztyczek dać, a merytorycznego porównania z istniejącymi i stosowanymi na rynku hostingowym rozwiązań WAF - to już za dużo pisania. Otóż nie iTomku - nie muszę polecać swoich usług - świetnie robi to za mnie m.in. mój pracodawca, ja mogę oferować jedynie pomoc -

Rola Intrusion Prevention System (IPS) w ochronie usług hostingowych

Spoofy odpowiedział(a) na itomek temat w Bezpieczeństwo

W takim układzie, bezczelnie i z premedytacją przyszedłeś tutaj reklamować - jawnie łamiąc regulamin tego działu. Mówiłem o tym że "ja" nie wspomniałem - nie ma to większego znaczenia przy ochronie, ale warto byłoby zawrzeć jakieś statystyki porównawcze, lecz niestety - w technicznym raportcie a nie reklamie. Chętnie poznałbym osobę, która wpadła na arcy-genialny pomysł stawiania takiego składnika, w postaci fw forti przed lb, do znaczącej ilości node'ów. Wnioski opiszę poniżej, ale dla mnie w momencie gdy patrzę na ten schemat, z miejsca zapala się czerwona lampka przy takim projekcie. Raz jeszcze - opisujesz ochronę IPS w której skład wchodzi WAF, operujący na warstwie L7 (OSI). Na grafice dalej również widać WAF'a, ale IPS co konkretnie robi, hm? Jaka jest jego wydajność? Fajna ochrona - ATM RedGuardian jak i jej możliwości są znane, dalej jest udokumentowany ze wsparciem technicznym od producenta forti - dalej nie widzę który składnik i gdzie jest w tym schemacie sekretne know-how, którym tak jak np. pewien francuski usługodawca się chwali - wy nie możecie. Teraz widzisz i rozumiesz - to jest forum techniczne, jednak dalej nie rozumiem - moc czego w MW? Być może mamy zgoła odmienne doświadczenie w skali obrony, ochrony i ataków Być może nie są wam znane lub oferowane przez handlowców (tak jak fortigate) inne rozwiązania. Jeżeli IPS działający w warstwie OSI dla ruchu http nie jest tym samym co WAF - to szczerze nie wiem jaka będzie inna definicja. Sam często stosuję np. różne WAF'y na rożnych poziomach, ale to nie zmienia faktu, że jest dany limit wydajnościowy. Dedykowana ochrona DDoS - trust me, znam ją dość dobrze i nie pomoże w popularnych atakach na warstwę aplikacyjną. Wiem jak działa IPS fortigate, wiem jak działają inne rozwiązania - dlatego pytam - jeżeli autorski jest tutaj projekt i ustawienie tego - to czy zbieranie maksymalnego ruchu circa ~150 Gbps do tego punktu, który musi każdy jeden request obsłużyć i sprawdzić jest serio dobrym pomysłem? Jeżeli tak, oznaczać to będzie że : a) albo macie bardzo skromną infrastrukturę do obsłużenia z tyłu b) albo nie macie doświadczenia z częstymi, większymi atakami W tym miejscu raz jeszcze powtórzę - zbierany jest cały ruch, wszystkich requestów - atak uniemożliwi działanie całej infrastruktury za IPS'em. Jeszcze raz - nie brzmi to znajomo? https://antyweb.pl/awaria-nazwa-pl-padly-wszystkie-uslugi/ Przychodzisz jako pracownik danej firmy, piszesz na forum w danym dziale Bezpieczeństwo, linkując do bloga firmowego, bez podawania technicznych szczegółów. Budowanie świadomości niestety często kończy się na jej zakrzywianiu, dlatego właśnie powstały takie miejsca jak rootnode, które weryfikują prawdziwość takiego bełkotu marketingowego, który nie przedstawia wartości technicznej. Właśnie zaprezentowałeś swój poziom i tyle ile możesz "ciekawego" powiedzieć w aspekcie ochrony pod kątem technicznym. Mogłeś o tym napisać od początku, natomiast wolałeś zapytać o opinię modelu ochrony waszej firmy - taką otrzymałeś. O widzisz - tutaj jest tak, że wszyscy gramy do jednej bramki. Niestety, niektórzy wolą bujać w obłokach, wmawiając innym swoje racje. Tutaj jest miejsca dla ludzi i firm które się wspierają i merytorycznie dyskutują na tematy techniczne. Jeżeli któryś z moich kolegów będzie mieć problem np. w zakresie ataków tego typu - chętnie mu pomogę - tak to tutaj widzisz działa. Generalnie upraszczając temat IPS'ów - oczywiście możesz opowiedzieć o zaletach gotowego rozwiązania, ale serio - producenci z ulotkami trafią lepiej do swojej klienteli. Mógłbyś powiedzieć o tym, jak to całą masę podatności wykrywają wasze własne regułki - ale ich nie macie. WordPress'a czy Prestę czy inny popularny CMS wybronimy całkowicie darmowymi regułkami modsec. Każdy może sobie takie regułki dowolnie dopisywać, modyfikować lub zainstalować masę narzędzi do ochrony tylko swojej aplikacji np. na serwerze VPS - przynajmniej poniekąd limity nie będą ograniczać całości infrastruktury, tak jak w waszym przypadku. Istnieją rozwiązania takie jak np. https://www.imunify360.com/ , gdzie dobór regułek jest zależny raczej od dużej części branży hostingowej. Dlatego właśnie tylko Ci duzi, posiadający odpowiednie środki, zaplecze, są w stanie budować skuteczną ochronę - bo sami ją rozwijają i wtedy jest się czym pochwalić. Istnieją też wspomniane darmowe rozwiązania typu CloudFlare, do którego wydajnościowo skromne 150 Gbps ruchu raczej nijak się ma. Nie sądzę że te rozwiązania są lepsze, ale na pewno dają pewną kontrolę nad działaniem mechanizmów obronnych, również dla końcowego klienta. Powiedz mi proszę - gdzie w stosunku do powyższych przykładów rozwiązań, można umieścić raport Twojej firmy z którym tutaj przyszedłeś? Wysil się i zrób techniczne porównanie, tak ażeby wyszła merytoryczna wartość dla użytkowników forum, a nie marketingowa firmy, którą reprezentujesz. Moglibyśmy podyskutować w tym aspekcie: "WAF działa przed pojedynczym serwerem" vs "korelacja zdarzeń". Otóż tutaj niestety żadne wcześniej wymienionych terminów nie będzie dobre. SIEM - w taki sposób centralizuje się i przekazuje dane zdarzenia a czy warto płacić za to wydajnością? Generując dalszy ruch, czy DataCenter z którego korzystacie, niezależnie od ochrony DDoS/IPS/WAF jest odporne na tego typu podatności: ? -

Rola Intrusion Prevention System (IPS) w ochronie usług hostingowych

Spoofy odpowiedział(a) na itomek temat w Bezpieczeństwo

Wybacz, ale chyba pomyliłeś miejsce - rootnode nie jest i nie będzie wielkim plakatem reklamowym (tak jak smutna historia pewnego forum, na którym bezprawnie zostały moje treści objęte prawem autorskim a konto zablokowane). Nie wiem czy brak Ci doświadczenia technicznego, ale chodziło mi o standard w naszym technicznym (przyp. a nie wyimaginowanym-marketingowym) świecie - o raport techniczno naukowy - definicję możesz sobie sprawdzić w wikipedii, lecz polecam tą (również bliższą na codzień) definicję angielską: https://pl.wikipedia.org/wiki/Raport_naukowo-techniczny , https://en.wikipedia.org/wiki/Technical_report# . Chyba większość sysadminów wie o czym mówię, także jeżeli nie znasz takiej definicji tego słowa, prawdopodobnie zbłądziłeś w tym miejscu. Dając Ci w poprzeczkę raporty kwartalne czy chociażby dostępne na tym forum wspomniane raporty z bloga CloudFlare, idealnie spełniają tę definicę. Jest przez was sprawdzone, ale nie zawarte w raporcie. Nigdzie nie wspomniałem o "spowolnieniu rzędu kilku mikrosekund", bardziej chodzi mi o podstawowy flaw*** w projekcie i schemacie który pokazałeś - stosowane przez was rozwiązanie na podstawie urządzeń fortigate, ma dany limit żądań jakie może obsłużyć, także jest wąskim gardłem w całej waszej infrastrukturze. Wybacz, po raz n'ty odpowiadam, że testuję ja jak i moi klienci waszą usługę, najczęściej migrując usługi od was, gdyż nie spełniają one wielu, podstawowych norm, takich jak np. ochrona przed atakami na aplikacje webowe. 700.000 zablokowanych ataków w ciągu dnia - super, tylko że to nie daje kompletnie żadnej informacji, oprócz tego że danego dnia mieliście wzmożony ruch "próby ataków", które wyłapały sygnaturki WAF'a - dla przypomnienia, chyba w FortiOS nie ma możliwości dodawania definicji swoich złożonych regułek, prawda? Także raczej wątpię, że dostosowujecie je pod konkretnie środowisko hostingowe, a nie internal który częściej jest chroniony przez takie NIPS'y, właśnie ze względu na o wiele mniejsze wymogi wydajności sieciowej. Takie wartości też mogę pokazać z którejś Kibany, nawet ze zwykłym modsec'iem czy wazuh'em - to nie jest nic szczególnego. Zadałem pytanie konkretne - ile requestów jest w stanie obsłużyć ten WAF na tym waszym IPS? Po swoich doświadczeniach z tym hardware'em, śmiem twierdzić, że zastraszająco mało i może to stanowić realny problem*** na produkcji. Nie jest też prawdą, że budowa schematu ochrony usług jest waszym autorskim rozwiązaniem - opieracie się o gotowce, dobrze znane, w dobrze znanym miejscu, także nie ma tutaj rewolucji a "autorstwa" nie jesteś w stanie dowieść. Rozumiem, że obecna wartość jest tak elektryzująca, że wybiła poza skalę? Dalej nie wiem jaka to moc - DataCenter w sensie sprzętu który jest lokowany, agregatorów czy budynku? W takim układzie nie wiesz czym jest WAF który właśnie promujesz. WAF to m.in. ochrona przed atakami typu (sformułowania ogólnego, którego nie lubię) DDoS - jej realna wartość definiowana jest m.in. w ilości żądań, jakie jest w stanie obsłużyć i/lub odfiltrowywać. W związku z tym że nie podajesz takiej wartości i jak widać, marketingowo zaczynasz mylić pojęcia techniczne (w ulotkach producentów często mylnie określa się dane pojęcia) które mają ze sobą bardzo dużo wspólnego, to potwierdza jedynie to, czego doświadczają klienci których od was migruję. Żałuję tylko, że na łamach tego forum, z którymś już wysłannikiem rzeczonej firmy nazwa.pl, który określał się jako "techniczny", rzeczowo nie można porozmawiać i dalej płyniemy w mętnych obłokach absurdu. Cóż, mimo że nie daję wielkiej szansy takiej ochronie, życzę powodzenia w odpieraniu ataków -

Rola Intrusion Prevention System (IPS) w ochronie usług hostingowych

Spoofy odpowiedział(a) na itomek temat w Bezpieczeństwo

Fajnie, dzięki, tylko gdzie jest ten raport? Używasz słów "podzielić się raportem" , zatem czy jesteś w stanie podzielić się szczegółami technicznymi, takimi jak: - Konkretniejszy model szkieletu sieci, uwzględniający wszystkie istotne elementy wpływające na wydajność przedstawianego rozwiązania - Raport wydajności - jaka została konkretnie osiągnięta - ile żądań maksymalnie jest w stanie obsłużyć "klaster IPS" Niestety, bez tych informacji nie ma mowy o jakimkolwiek "raportowaniu", a znów (jak to w waszym przypadku bywa,) o kolejnej reklamie ( a myślałem, że tak jak pisałeś na tym forum, przyszedłeś tutaj jako techniczny użytkownik ... ). Jeżeli jest to reklama, a na końcu pytasz o opinie, to chętnie przedstawię swoją. Z przedstawionego przez Ciebie modelu wynika, że zawierzacie bardzo wiele, centralnemu punktowi w waszej infrastrukturze. Z własnego doświadczenia wiem, że Fortigate potrafi mocno mijać się w swoich deklaracjach wydajnościowych (w środowiskach hostingowych, z którymi miałem styczność), dlatego też dołączana jest informacja drobnym druczkiem: Jedyny raport świadczący o wydajności jaki na szybko znalazłem nie napawa optymizmem: https://www.fortinet.com/content/dam/fortinet/assets/white-papers/Web-Application-Firewall-Product-Analysis-Fortinet-FortiWeb-1000D.pdf względem chociażby darmowego CloudFlare (którego przypominam, obsługi nie chcecie umożliwić). Oczywiście czym innym jest hardware'owy NIPS od software'owego WAF'a, jednak istnieją korzystniejsze, zarówno pod kątem budżetowym jak i bezpieczeństwa (biorąc pod uwagę ostatnie luki i wpadki tego producenta), rozwiązania umożliwiające lepszą wydajność. Z doświadczenia również wiem, że gdy zarządzamy tak krytycznym wąskim gardłem, to albo jest to rozwiązanie chociaż po części rozwijane u utrzymywane in-house (również ze względu na szybkość reagowania w takim środowisku, bez względu na HA - uptime/reliability), albo jest to sprawa dla prawników - dlatego większość providerów gdy dziś się czymś chwali w zakresie DDoS, (N)I{D/P}S, WAF to są to chociaż po części autorskie, dostosowane rozwiązania, a nie 1:1 gotowce od producentów. Spróbujmy troszkę uzupełnić ten Twój schemat o dalsze, na szybko znalezione informacje: https://www.wirtualnemedia.pl/artykul/nazwa-pl-z-nowym-data-center - przepustowość 150 Gbps, moc DataCenter 41 MW - przy okazji, mógłbyś powiedzieć czym jest ta moc DataCenter 41 MW - przyznam, że brzmi to dość elektryzująco, utopijnie aczkolwiek intrygująco. Świat idzie do przodu, covid pokazał trendy, na które szczepionki jedni mają starsze, drudzy nowsze: https://cloud.google.com/blog/products/identity-security/identifying-and-protecting-against-the-largest-ddos-attacks https://securelist.com/ddos-attacks-in-q3-2020/99171/ https://www.wired.com/story/ddosecrets-ransomware-leaks/ Moim skromnym zdaniem, nie uważam ażeby korzystanie z dobrze znanych rozwiązań w takiej przepustowości było powodem do chwalenia się, gdyż na rynku są dostępne albo darmowe albo dobrze znane rozwiązania oferujące podobną wydajność. -

Cześć, jakoś tak umknął temat: https://www.forescout.com/research-labs/amnesia33/ . Jak wygląda sprawa w waszym DC pod kątem tych podatności?

-

Tutaj prędzej miłośnicy k8s'a albo opennebula, ale podaj troszkę więcej informacji - zrzut ekranu, logi?

-

Jak lubisz rozmawiać z robotami :) Te procedury nie działają. Podaj o jaką domenę chodzi a będzie można powiedzieć coś więcej.

-

https://www.debian.org/lts/ https://www.debian.org/releases/index.pl.html https://wiki.debian.org/LTS ? Nie od dzisiaj wiadomo, że łudubuntu ma jakieś dziwne pythonowe magie z landscape/juju - to było do przewidzenia dla każdego, kto zerknął jak okropnie działa tam motd (chyba od 10.04?), tak samo jak ruch IBM'a w zakresie CentOS'a. Reasumując: https://blog.cloudlinux.com/announcing-open-sourced-community-driven-rhel-fork-by-cloudlinux - oni już "wygrali życie" https://rockylinux.org/ - ciekawe czy po kilku latach będzie tak samo jak przy "lagach" z Centos 5/6, przed przejęciem przez RH ;) https://linux.oracle.com/switch/centos/ - oni korzystają jak mogą Archa też można na serwerze postawić. Problem nie jest z samym CentOS, ale również z EPEL'em - co z tego jak powstanie fork CentOS'a, jak nie będzie EPEL'a? ;)

-

-

Czy oferta dalej aktualna?

-

1) Nikt Ciebie nie obraża. To jest miejsce w którym pomagamy a nie wieszamy na siebie nawzajem przysłowiowe "psy", dlatego proszę się nie unosić i na spokojnie podejść do tematu 2) Podany jest Ci przykład, jak w Twojej dystrybucji to zmienić 3) Stwierdzony jest fakt, że jeżeli sobie sam nie jesteś w stanie poradzić, to prościej jest zatrudnić administratora, który wykona to za Ciebie 4) Z wersji php wynika że korzystasz z zewnętrznego repo + wspomniałeś o "Webminie" - czy posiada on również Virtualmina do obsługi "vserverów"? Jeżeli tak, to ustawienia zmienisz w ustawieniach strony (cgi/fcgi/fpm) oraz ustawieniach php w tej samej kategorii. Reasumując - uzyskałeś garść informacji i sugestie = pełną pomoc. Czy oczekujesz jeszcze jakiejś pomocy? Edit: Gdyby to jednak okazał się Virtualmin, podrzucam komendę: virtualmin modify-web $domena --php-version $wersja_php lub z poziomu webmina (zgodnie z poradnikiem https://www.virtualmin.com/documentation/web/multiplephp ) w tym miejscu: "You can configure the PHP version being used for a specific Virtual Server by selecting Server Configuration -> PHP Versions.".

-

Całe szczęście, popularni a więksi od was, potrafią utrzymywać wersje PHP, z których korzysta cała masa różnych witryn. Przykłady: https://www.cloudlinux.com/hardenedphp https://github.com/microsoft/php-src . Widać target w który celujecie i któremu sprzedajecie tego typu "innowacje" jest proporcjonalnie podatny na manipulacje Istnieją VPS'y z administracją, panele administracyjne np. DirectAdmin czy cPanel, które same z siebie wspierają i poniekąd biorą "odpowiedzialność" za poprawne działanie stocku software'owego przez nie wykorzystywanego, także ten argument słabo wypada w porównaniu z rzeczywistością i tym, czego konkretnie oczekuje klient od hostingu - niezależnie czy jest to vps czy shared. No to śmiechłem mocno Argument: "W pierwszej kolejności chodzi o oprogramowanie z najdłuższym supportem" - to tylko pokazuje, że nie macie pojęcia czym jest MariaDB, ale poczekamy jak będziecie ją aktualizować - pewno tak jak PHP Wersja z tego roku którą podajesz, otrzyma EOL za 5 lat. Dla porównania, lifecycle Percony: https://www.percona.com/services/policies/percona-software-platform-lifecycle - tak troszkę dłuższe wsparcie W związku z tym iż jest to forum skupiające przede wszystkim osoby techniczne, to chciałbym zadać jedno pytanie: Czy mógłbyś zdradzić o jakie "rozwiązania" i "udoskonalenia" oraz "poprawiona szybkość działania" (w kwestii samego software'u of course ) wam chodzi? Brak jakichkolwiek informacji na ten temat w "oficjalnych przekazach".

-

Systemowe locale zmienisz np. za pomocą: sudo apt -y install language-pack-pl-base language-pack-pl # o ile wymagane sudo localectl set-locale LANG=pl_PL.UTF-8 LANGUAGE=pl_PL:pl # wygenerowanie za pomocą localectl, alternatywnie dpkg-reconfigure locales cat /etc/default/locale # sprawdzamy domyślne update-locale LANG=pl_PL.UTF-8 W ubuntu nie powinno być aż takiej tragedii jak np. w CentOS 6, gdzie output "yum update" daje słynne: "Package $ will be zainstalowany"....

-

W takim układzie podaj co to są za aplikacje i jaki przewidujesz budżet.

-

Drobna uwaga - użył bym forking zamiast simple i tmux zamiast screen, jak w przykładach: https://wiki.archlinux.org/index.php/Tmux#Autostart_with_systemd , https://gist.github.com/lionell/34c6d2bc58df11462fb73d034b2d21d1 , https://notabug.org/archer72/tmux-systemd .

-

W takim układzie pomyśl nad własnymi DNS'ami i zarządzaniem nimi, lub użyć CF'a bez zmuszania użytkowników (np. domeny z jednego konta + integracja). Dziwne i raczej przeze mnie nie spotykane, żeby usługodawca, który daje możliwość indywidualnego adresu IP dla usługi hostingu www/poczty, nie mógł ustawić helo czy ptr. Reseller może być dobrą opcją, gdy nie chcesz mieć na głowie tak dużo. Oczywiście możemy tutaj dyskutować o wyższości Blesty nad WHMCS'em, preferencji odnośnie kotów czy psów, ale dalej twierdzę, że lepiej jest wybrać rozwiązanie, które najlepiej znamy w pierwszej kolejności - jeżeli nie, to takie, które oferuje wsparcie na odpowiednim, wymaganym przez nas poziomie lub jest dobrze udokumentowane. Niestety, dalej nie widzę absolutnie żadnych wymogów technicznych, które pozwoliłby określić czego konkretnie potrzebujesz oraz skalę w jakiej się poruszamy, co pozwoliłoby pomóc w doborze odpowiedniego rozwiązania. Nieskromnie powiem, że troszkę tych paneli i rozwiązań przerobiłem i tutaj chciałbym zaprezentować kolejne, ostatnio obserwowane przeze mnie rozwiązanie: https://apiscp.com/ - serdecznie zachęcam do wypróbowania

-

Cześć, Przy tworzeniu usług hostingowych, bardzo ważnym elementem jest dobór odpowiednich składników, takich jak własnie kwestia oprogramowania. W przypadku paneli hostingowych czy billingowych masz całą masę gotowców i integracji do nich. Nie bardzo rozumiem - czy utrzymujesz kilkanaście hostów z różnymi panelami i masz problem z DNS? Czy nie prościej byłoby użyć np. CloudFlare'a? Usługi reseller są odpowiednie dla kogoś, kto własnie nie potrzebuje kłopotać się z pełnym utrzymywaniem całego środowiska. De facto płacisz za dane zasoby, więc wystarczy nakreślić jakich konkretnie potrzebujesz. Jeżeli chodzi o adresy IP, to o ile są indywidualne, to nie powinno być najmniejszego problemu z ich reputacją i to raczej jest standardem. Wybierz to, co znasz najlepiej, w przeciwnym wypadku, będziesz mógł się "wyłożyć" przy najprostszych czynnościach. Tak na prawdę nie określiłeś kompletnie żadnych technicznych wymogów czy preferencji (jaki web serwer? Jakieś konkretne usługi, prócz poczty? Obsługa PHP, redis, node.js? Kompilacja czy paczki? etc.), które pozwoliłby doradzenie czegokolwiek innego, zatem pozostają tylko takie "złote rady". W przypadku usług tego typu, warto poświęcić trochę czasu i samemu przetestować jak najwięcej rozwiązań i wybrać najdogodniejsze - te płatne też oferują darmowy trial. Pozdrawiam.