kafi

Donatorzy-

Postów

103 -

Dołączył

-

Ostatnia wizyta

-

Wygrane w rankingu

19

Ostatnia wygrana kafi w dniu 4 Kwietnia

Użytkownicy przyznają kafi punkty reputacji!

Osiągnięcia kafi

-

kafi obserwuje zawartość Problemy lub przyszły rozwój Gnum.pl , Prywatne Proxy LTE/4G , Usługi firmy Cloudflare.com i 3 innych

-

Usługa jest na wskroś szemrana i łamiąca zasady świadczenia usług telco; zaskakującym byłoby proste informowanie o podmiocie ją świadczącą, bo to kawą-na-ławę dostarczenie operatorom co mają blokować (regulaminy wszystkich praktycznie operatorów gsm zabraniają tranzytowania ruchu voice/ip z innych sieci przez rozwiązania voip czy vpn).

-

Po co stosować usługę, która pogarsza wczytywanie strony, zamiast je polepszać? To nie kiełbasa, że jak za darmo to każda dobra To tak, jakby w sklepie z owadem czy płazem po zeskanowaniu kodu z ich appki/karty zniżkowej cena nagle o kilkanaście groszy na każdym produkcie wzrastała.

-

Patrząc na taki komentarz, to (niestety) niezbyt na awarię wygląda, więc... co to da, że ja to zgłoszę ? Odpowiedź będzie bardziej niż pewna, że strona przecież działa, a że z latencją >100ms, to niech sobie CF wykupi bezpośredni styk, to będzie działać dobrze (o ile to chociaż przebije się do jakiegoś inżyniera przez mur żółtodziobów z bokbetonu) Zdaje sobie sprawę, że to operator internetu kształtuje swoją politykę wyjściową i to głównie od niego zależy, no ale z drugiej strony to dostawcy CDN powinno też zależeć na tym, żeby zniwelować to, że w przypadku jednego z wiodących krajowych operatorów w PL (bo gdyby to był jakiś trzepak skąpiący na ruchu, to rozumiem, że nikt tego poważnienie nie traktuje) to usługa zamiast poprawiać szybkość wczytywania strony, to... znacząco ją... pogorsza.

-

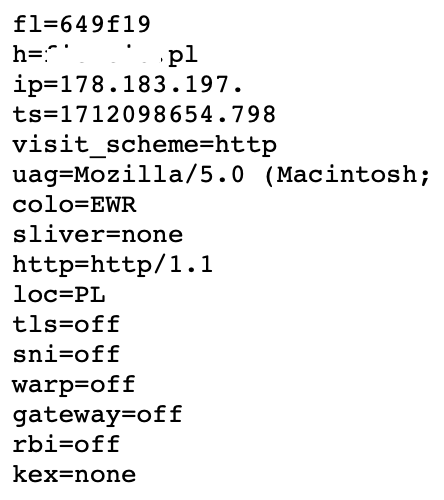

W swojej sieci, to owszem, można zasłaniać się polityką QoS i różną obsługą ruchu w zależności od protokołu. Ale w to, że czy to T-mobile czy Dtag robią takie fikołki, że analizują ruch L7 i WłaściwyRuchHttp puszczają jakąś tajną rurą to wybacz, ciężko uwierzyć Tym bardziej, że zrobienie mtr z parametrami -T -P 80 niezbyt wpływa na pokazywaną ścieżkę, jak i czas odpowiedzi tej strony "trace" także zdaje się potwierdzać teorię, że odpowiedź (przynajmniej pod względem sieciowym) przychodzi właśnie z USA; a loc pokazywane w tej stronie statusowej to geolokalizacja adresu IP użytkownika a nie węzła CDN do którego się łączy. EDIT: Źle doczytałem opis parametrów. Po korekcie - nawet i ta strona statusowa wskazuje colo=EWR czyli Newark w USA

-

Jako, że temat dość ogólnie dotyczy usług Cloudflare, to takie ogólne pytanko. Istotą stosowania CDN jest w założeniu to, żeby zoptymalizować dostarczanie treści i serwować ją z sieci rozproszonej jak najbliżej użytkownika końcowego. Czy taka "optymalizacja" jak w załączniku to rzecz standardowa i normalna, czy też fartownie trafiłem na jakąś okołoświąteczną awarię/anomalię kierowania ruchem?

-

home.pl [home.pl] Informacje nt usług, promocji, zmian w ofercie

kafi odpowiedział(a) na home_pl temat w Ogłoszenia

Przy Google i MS Nie ma tego podanego jawnie z różnych powodów. Chociażby takich, żeby ktoś nie zaczął traktować tej podanej lokalizacji jako wiążący parametr usługi (że jak Atman to dobrze botamniskiepingi, a w 3S to już źle bo to nie atman). Tylko widzisz, ani MS ani G nie tłumaczą braku podawania tej lokalizacji kwestiami bezpieczeństwa. I dla mnie spoko, jeśli firma nie chce się tym dzielić, to nie musi; tylko jeśli przy tym tak pokracznie tłumaczy się, no to wygląda to po prostu słabo. Ja raczej, trochę obserwując nowy rozkład ruchu, to obstawiam dalej różowe barwy - Szlachecką A i B.- 237 odpowiedzi

-

- 1

-

-

home.pl [home.pl] Informacje nt usług, promocji, zmian w ofercie

kafi odpowiedział(a) na home_pl temat w Ogłoszenia

Yyy... trochę słabe te lokalizacje, skoro podstawą ich bezpieczeństwa jest tajność miejsca. Bo niechęć do zdradzania swoich kontraktów od strony stricte biznesowej jak najbardziej rozumiem, nie każdy pewnie chce dzielić się gdzie wynegocjował sobie dobry kontrakt, no ale u licha - nie tłumaczcie tego bezpieczeństwem, bo literalnie odbierając taką wypowiedź, to skoro poznanie lokalizacji jest aż tak niebezpieczne, to sugeruje to faktycznie przysłowiowy "garaż" bez bajerów w stylu stref i systemów kontroli dostępu - do którego jak już ktoś wejdzie, to może robić nie-niepokojony co chce- 237 odpowiedzi

-

- 4

-

-

Jest mowa wprost o zakończeniu świadczenia usług. As we begin to shift focus to our shared efforts with Notion, we will be closing down Skiff's product suite after a 6-month sunset period. Only automatic mail forwarding will continue to operate for a 12-month sunset period.

-

Skoro wszystko wiesz, to po co się tu dopytujesz; po prostu idź i postaw sobie tego vpna który to będzie porządnie integrował się z androidowym telefonem za te 20 zł i nam tu to udostępnij 2GB/mc w speedify masz bezpłatne, miesięczny pakiet jest w cenie czteropaku coca-coli; jeśli to dużo za święty spokój, no to cóż. A tak na poważnie. Cały trick to właśnie ten bonding, który jest dla usługodawcy bardziej zasobożerny, zarówno pod względem łącza (zużycie rośnie n-razy) jak i zdolności obliczeniowej (to nie jest tylko prosta enkapsulacja z szyfrowaniem, tylko dokładniejsza analiza każdej przychodzącej ramki - czy przypadkiem nie przyszła już z innego łącza i trzeba ją odrzucić). Stąd rzadko komu się w to chce bawić, bo roboty z tym dużo, zasobów zjada dużo, a end-user będzie biadolił, jakie to zdzierstwo.

-

Speedify

-

W kontekście zacytowanych trzech dekad półtora roku to wcale nie tak dawno. Nie działały jedynie dynamiczne eksporty zmian w DNS, samo EPP czy root-servery zachowany stan zwracały poprawnie. Bo realnie jak już porównujesz to z tym Google, to niedziałanie wyszukiwarki dla 100% klientów by można porównać bardziej do całkowitej nieosiągalności strefy .pl.dla 100% klientów niż to, że komuś się tam delegacja nieco później rozpropaguje

-

Tak, i to wcale nie tak dawno. https://www.cnbc.com/2022/08/09/google-down-outage-reported-by-thousands-users-around-the-world.html

-

Tam jest ogólnie zabawnie. Bo na stronie są jeszcze dane starego podmiotu (retop.pl), ale jak się kliknie na cennik, to już się otwiera strona lh.pl.

-

Wg mnie zaskoczysz się dość negatywnie ileż to tych komend w konsoli będziesz musiał jednak wydać aby te usługi skonfigurować na pewno nie będzie to działało tak jak w synology że chcesz wordpressa - pyk - się instaluje czy chcesz dodać użytkownika ftp z dostępem do konkretnego katalogu - pyk, samosięzrobi. Przed inwestycjami w zakup minipc uruchom sobie na swoim dotychczasowym kompie np. ubuntu live - ono będzie z graficznym środowiskiem - i tam spróbuj to skonfigurować i zobacz, czy taka zabawa jest dla ciebie frajdą.

-

No... totalnie podobna nie jest. To, że zainstalujesz sobie z graficznego kreatorka serwer www Apache czy serwer bazodanowy MySQL nie spowoduje, że nagle pojawi się do niego graficzne narzędzie administracyjne do zarządzania nim; dalej będziesz musiał sobie albo edytować pliki z konfiguracją (tylko no nie w edytorze tekstowym w konsoli a jakimś graficznym "notatniku"), albo znaleźć dodatkowy program który będzie to ułatwiał.