-

Postów

7 -

Dołączył

-

Ostatnia wizyta

Osiągnięcia XaNeZ

-

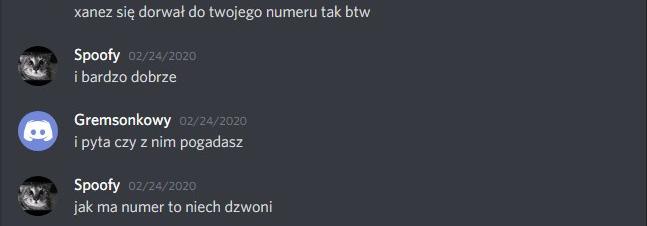

Dziękuję. Myślę, że kolejna próba manipulacji rozwiązania w błyskawiczny sposób Panie Filipie. Jeden SMS oraz telefon. Nic więcej. Nie wiem, skąd wziąłeś nękanie, ale rozumiem - kolejna gra manipulacyjna. Nie wyszło. Powiedział: Trzeba wiedzieć kiedy ze sceny zejść. Tu się chyba formułki pomyliły. Nie jesteśmy w panelu obsługi klienta MultiGaming. W sposób bezprawny? Uzyskałem Twój numer, który zarzuciłeś klientowi (Twojemu potencjalnemu) i przesłał mi go wraz z danymi osoby (zresztą tymi, które mu podałeś) co do osoby, która szerzyła na mój temat pomówienia. Dziwisz się, że chciałem tę sprawę wyjaśnić? Nic nie zostało zdobyte w sposób nieuprawniony. Wiadomość zawierała Twoje imię i nazwisko, kontaktowy numer telefonu i biznesowy adres e-mail. Fajnie, że dana osoba o takim incydencie mnie poinformowała, bo zapewne do dziś nawet bym na Ciebie nie zrzucił oka. To też dobre. Jedyne co potrafisz szerzyć - to pomówienia. Które nie mają zupełnie nic wspólnego z prawdą. Do tej pory nie ukazałeś mi żadnych dowodów na to, że byłem to ja. A jedynie boisz podjąć się konwersacji na tematy, które z danym klientem poruszyłeś i unikasz ich tak mocno, jak tylko możesz. Wiem, że prawie cała Twoja manipulacyjna bańka w tym momencie pęka, ale znając Cię, jakoś ją podtrzymasz. Ci, co mają własny mózg, zobaczyli, co próbujesz robić z ludźmi. Również tak sądzę. I również dalej jej czytać nie będę. Ze swojej strony to, co miałem do powiedzenia, powiedziałem. Czasu troszkę poświęciłem, ale mam nadzieję, że na dobre. Przynajmniej osoby, którym mogłeś sprzedać złe wyobrażenie mojej osoby, będą mogły spojrzeć na tę sprawę subiektywnie. Bo co do tego, kto kim się mocno interesuje, kto kogo nazywa "lurkami" i lubi wtrącać się w nie swoje sprawy, również bym się kłócił - ale kiedyś, mam nadzieję, przyjdzie na to czas i odpowiesz za swoje oszczerstwa w moim kierunku, a zapewne nie tylko w moim. Miłej nocy Filipie!

-

Bezprawny? Przecież to ty sam poprosiłeś mnie, abym do Ciebie zadzwonił. Zapytałem w sposób cywilizowany, czy można wyjaśnić z tobą jakkolwiek Twoje pomówienia na mój temat - mówiłeś, że jeżeli mam Twój numer, to mam zadzwonić. Taka informacja została mi przekazana przez Twojego pracownika, pracownika Multigaming. Jeżeli jest taka konieczność, tę kwestię może poruszyć sam on. Rozdając numer "innym dzieciom"? Sprecyzujesz dokładniej, o czym mowa? Jak na razie to tylko ja miewam głuche telefony po przesłaniu do Ciebie SMS-a. Nic nie twierdzę. Ja tylko śpiewam piosenki. Uważam, że centrum danych, które dzierżawi jedno piętro w centrum LIM, nie ma przyszłości. Węzły komunikacyjne, które są tam dociągnięte, można dociągnąć po całej Warszawie, żaden problem, jeżeli ktoś konkretnie zapłaci. Myślę, że dzierżawa piętra i brak możliwości powiększenia obszaru działalności to zła praktyka. Brak możliwości? Tak, sprawdź przez kogo w centrum LIM, przejęte są pozostałe piętra, które służą jako biura. Nie sądzę, aby któraś z tych firm odstąpiła krawędź w tak ważnym "ringu" biznesowym - ale nie komunikacyjnym. Znam standardy ISP na całe WWA - żaden operator nie ma problemu dociągnięcia internetu operatorskiego przy odpowiedniej zapłacie. Co z resztą nie jest niczym nadzwyczajnym.

-

Miło mi, że w końcu Pan Filip po rzucaniu oszczerstw na temat mojej osoby, w końcu postanowił odpowiedzieć. Ubolewam, że dopiero na forum publicznym. Ale cóż, rozumiem. Po rzuceniu tylu kłamstw na raz na temat mojej osoby również bałbym się podniesienia słuchawki od telefonu. Żałosne. Również wiem, jak działa OVHcloud. Nie twierdzę, że żaden Datahouse - czymkolwiek to jest, bo jak mniemam, przywołujesz do tablicy Data Space, który to jest z Torunia. Poprawię Twoją dezorientację na rynku DC, abyś na przyszłość nie mylił nazw - bo również w ten sposób wprowadzasz użytkowników w błąd. Nie wiem, jak można przywoływać i porównywać Radware, którego to sprzęt działa właśnie w Data Space. Radware to rozwiązania klasy biznesowej, chroniące instytucje finansowe, nie dzieciarnię i jego mentora, który manipulacją osiąga swoje mikro cele. Jeżeli sam niżej poruszasz temat mojej osoby, mam nadzieję, że również mój wątek uderzający do Ciebie nie zostanie usunięty. Świata nie zmienia się, nie mając tej odwagi, szaleństwa połączonej z brakiem racjonalności w podejmowanych działaniach. To naturalna kolej rzeczy. To również część mojej wypowiedzi, którą poruszyłeś w niższym wątku. Przytoczę ją. Czy Pan się dobrze czuje, Panie Filipie? BPF w Linux-ie, syscall BPF, który ładuje programy BPF-owe, to eBPF. Starym BPF-em, był cBPF. Jeżeli nie znasz takich podstaw, to również pokusiłbym się tu o analizę, czy faktycznie wdrażasz tak zaawansowane mechanizmy, o jakich mówisz. Dokładnie, mówi - bo do tej pory ich działania nikt nie zauważył. Ataki amplifikacyjne, powinno się odfiltrowywać, zanim będą miały jakikolwiek kontakt ze światłem po operatorze. Właśnie do takich przypadków stosuje się mechanizm BGP Flowspec. Setny raz na ten temat rozpisywać się nie będę, jeżeli chcesz dokształcić się w tym kierunku, zapraszam do kontaktu. Podeślę źródła, z których możesz się uczyć. Przypomnę, że ataki typu UDP-amp są rodzajem ataków wolumetrycznych, w związku z czym powinno podejmować się prewencje tak szybko, jak to możliwe, aby nawet nie docierało to przez światło od operatora. Centrum danych to przede wszystkim skupisko danych biznesowych. Certyfikacje osiąga się za pomocą spełnienia konkretnych kryteriów. Konkretne kryteria spełnia się za pomocą pieniędzy. Pieniądze zarabiają ludzie, którzy robią, nie mówią. Czy muszę Ci tutaj sprostować, co mam na myśli, czy sam się domyślasz? Pozostawię dobry cytat w tej kwestii: "Ten po lewej, posiada 11 tysięcy supermarketów. Jacek uświadomił mi, że odległość między ignorancją a wiedzą, jest znacznie mniejsza niż odległość między wiedzą a działaniem. Nie sztuką jest wiedzieć, sztuką jest robić. Podejmij działanie, zrób ten pierwszy krok, zrób pierwszy krok, nawet jeśli nie znasz następnych, podejmij ryzyko nawet bez gwarancji sukcesu." - w internecie będzie ciężko go znaleźć - ale jeżeli faktycznie Ci się uda, to pogratuluję. Na szczęście, słusznie zauważyłeś, że jestem jeszcze młody. Nawet bardzo młody. Jak dla mnie to tylko zaleta, mam jeszcze czas, żeby wstrzelić się w swój biznes i nie popełnić takich błędów jak niektórzy... Biznesy powstają w wielu celach. "Są w życiu rzeczy, które warto, są rzeczy, które się opłaca i nie zawsze to, co warto się opłaca, nie zawsze to, co się opłaca warto." - kolejny cytat, może otworzy oczy. Ten zapewne prostszy do wyszperania w internecie. Od Jacka Walkiewicza. IBM jest nastawiony na zupełnie co innego, bo Jobs ich zjadł. Ich wartość majątkowa potężnie spadła na przełomie umieszczenia Jobsa na okładce Time-a. Wtedy to Apple w całości pochłonął swój rynek i IBM zmienił kierunek. Co swoją drogą, jest świetnym przykładem tego, co mówiłem w mojej pierwszej, przytoczonej wypowiedzi. Każdy startup mający przyszłość, rzuca się na giganta w swojej dziedzinie i zaczyna ustalać trendy. Myślę, że nie jest to dla Ciebie zagadką. Tych dwóch to nie rozumiem. Od początku powtarzam, że analityka i działania prewencyjne to klucz do sukcesu w walce z atakami DDoS. Moje usługi istnieją i mają się dobrze. Jedyne co masz udokumentowane, to bajki opowiadane od lat na różnych forach, na jakich mieliśmy przyjemność się spotkać. Za każdym razem brak odzewu z Twojej strony. Sprzedajesz z powodzeniem serwery TS - fakt, jest się czym szczycić. Jeżeli mam coś, czym będę się chwalić, to będę pokazywał to i wyłącznie osobom, które są warte mojego zainteresowania. Nie mam zwyczaju chwalenia się czymkolwiek nieudacznikom, których jedynym celem jest obrabianie tyłka za plecami - ale już rozmowy twarzą w twarz podjąć się boją. Sam Twój poziom wypowiedzi pokazał, jak bardzo jest żałosne to, o czym mówisz, na niektóre z nich nawet nie chciało mi się odpowiadać. Nie mam czasu na zabawę z osobą, która od lat wciska ludziom kit i nawet nie potrafi poruszyć większości kwestii w temacie. Brak wiedzy merytorycznej daje się we znaki. Tak, osoba niepełnoletnia, może być akcjonariuszem w spółce.

-

Tak się składa, że trochę czasu zmarnowałem na zabawie z TS i wiem, z czym to się je. Ale nie żałuję. Otworzyło mi to oczy i pokazało, czego wymagają klienci nawet z tak banalnego sektora. W końcu każdy dobry biznes powstawał z myślą, żeby odciążyć ludzkość z problemów. Tak jak zrobił to IBM, który został przegoniony przez Apple, tak zrobiło to Akamai czy Cloudflare. W końcu rentowność biznesowa polega na tym, że znajduje się złoty środek na problem ludzkości. Znajduje się alternatywę dla rozwiązań widniejących na rynku, a sukces osiąga się słuchaniem ludzi. Bo to w końcu oni napędzają cały kapitał. Filtrowanie protokołu TS to pestka dla dobrego sieciowca. Zaznaczę, dobrego. W internecie znajdziesz wiele dissectorów dla analizy protokołu TeamSpeak. Przy zebraniu sporej próbki legitymowanego ruchu na serwerze, można zbudować mechanizm, który będzie analizował poprawności L7. Dołączyć do tego filtry odrzucające znane sygnatury ataków, stateful firewall + ochrona przed atakami TCP SYN, co obecnie jest standardem w budowaniu sieci odpornych na tego typu ataki, powinno zdać egzamin. Powinno, bo nie ma złotego rozwiązania na odpieranie ataków DDoS. Ataki DDoS z dnia na dzień zmieniają swój charakter, dlatego trzeba lokować się w firmach, które mają powołany specjalny zespół do ich ciągłej analizy oraz pieniądze, bo to w tej kwestii jest najważniejsze. Sprzęt kosztuje, łączą kosztują, a przede wszystkim kosztują ludzie, kompetentni do budowy takich rozwiązań i ich rozwijania. Znam to z autopsji. Również nie jesteś w stanie przewidzieć, kto, kiedy i jaki wolumen wyceluje w Twoje serwery. Trzeba być przygotowanym na każdy scenariusz, przykładowo wykorzystując mechanizm BGP Flowspec. Jeśli masz możliwość własnego rozgłaszania w sesjach BGP oraz możesz dyskutować z operatorami - bo łącza należą do Ciebie, sam za nie płacisz oraz na Twoją działalność jest umowa, możesz pokusić się o zastosowanie takiego mechanizmu. W większości, nowy sprzęt już takie technologie wspiera, natomiast trzeba uwzględnić to w umowie z operatorem - bo jego sprzęt również na taką technikę musi być gotowy. Na co dzień rozmawiam z wieloma operatorami, do tej pory żaden z nich nie miał problemu ze wdrożeniem takiego mechanizmu. A na pewno odtyka to problem w kwestii ataków wolumetrycznych i obsługuje je operator na swoich machinach zagłady. Również trzeba zwrócić uwagę, jakie polityki prewencyjne ma wdrożone po swojej stronie DC, w przypadku wysycenia łącz. Czy w ogóle one istnieją. Bo w większości przypadków, tak jak robi to wspomniany wyżej najemca serwerów w centrum danych LIM, dla każdej usługi ustawiony jest ten sam domyślny operator Tier 1. Problemy z nim występujące mogą doprowadzić do tragicznych w skutkach sytuacji znajdujących się tam klientów. Szczególnie że gry online czy komunikatory niosą ze sobą to, że każda sekunda działania jest na wagę złota. Nie wolno pozwolić sobie na jakąkolwiek, krótką przerwę w działaniu, w przeciwieństwie do przykładowo stron internetowych, gdzie zadziałanie takich mechanizmów obronnych po kilku sekundach jest normą. Chyba wiem, do czego bijesz. Co do zaczepek - okey, były nie na miejscu, mogłeś je usunąć. Co do firmy, pozostawię to dla siebie. Nie jestem tu, aby składać oferty, bo to zupełnie nie ten target kliencki, nie jestem żadnym z handlowców oraz wszystko, co piszę, jest moim prywatnym zdaniem z osobistego konta. Tylko obserwuję ten temat i stwierdziłem, że się wypowiem. Bo wiedzę na ten temat, jak i doświadczenie mam i mogę naprowadzić kolegę na dobry tor. Bo niestety przez Panów wyżej dalej wplątywany był w świat matrix-u jednego z autorów wypowiedzi. Już raz po udostępnieniu takiej informacji miewałem dziwne telefony i maile na skrzynkę firmową, podziękuję następnej, podobnej sytuacji.

-

XaNeZ obserwuje zawartość Problem z DNS na serwerze dedykowanym OVH i [SERWER] Hosting z bardzo dobrą ochrona Anty DDoS

-

Meh, jak rozmawiamy na tematy DDoS-owe, to ja się nasunę z pytaniem - a jaki jest na to budżet? Bo jak rozmawiamy o przygotowaniu środowiska ultra odpornego i przygotowanego nawet, na najbardziej abstrakcyjne scenariusze ataków DDoS, to albo ktoś naopowiadał Ci potężnych bajek - albo masz spory budżet i uda się wypracować dogodne rozwiązanie. Jeżeli usługodawca zawodzi z powodu koronawirusa, to nie jest dobrym usługodawcą. Ja rozumiem, przypływ użytkowników, większe prawdopodobieństwo, że trafi się jakiś śmieszek, który będzie chciał pogłaskać nasz serwer swoim wynalazkiem, ale powinno się trzymać pewnych standardów i reagować na bieżąco. U nas, jeżeli wiemy, że zdarza się taka sytuacja, większość populacji zamyka się w domach - to nasze umiejętności analityczne potrafią przewidzieć to, że w tym okresie może być gorąco i będzie trzeba monitorować sytuację na bieżąco, a w razie konieczności podejmować działania prewencyjne. M.in. dlatego powołaliśmy zespół, który specjalizuje się w zmianowym monitorowaniu usług naszych klientów pod kątem i wyłącznie anomalii sieciowych i dzięki temu elastycznie potrafi przystosowywać rozwiązania dla naszych klientów. Od ręki, bo obecnie nie ogranicza nas żaden OVHcloud czy najemca serwerów w centrum danych LIM. Co do "większości dostawców, którzy w większości przypadków korzystają z tych samych rozwiązań, ale hosting serwerów TS udostępnia swoim klientom sekretne techniki, mechanizmy". Ja nie wiem, czy żyjemy w matriksie i bańce manipulacyjnej, która wisi na włosku pęknięcia - a może i nie, ale jak czytam takie farmazony, to lekko mnie skręca. Jeżeli ktoś programy BPF-owe, często współgrające z kartami wspierającymi SmartNIC nazywa magią, to poważnie grzebie mu się w głowie. Myślałem, że giganci już od lat korzystają z takich rozwiązań i dawno od nich odchodzą, bo takie same osiągi - a często nawet i większe, mogą uzyskać przy tworzeniu takich programów na przełącznikach, w dobrej, głębokiej sieci w o wiele niższej cenie. Bo pragnę zaznaczyć, że słowo przełącznik w jego wypadku dawno ewoluowało i często na takim przełączniku, który obsługuje spore wartości PPS, można sklejać naprawdę fajne rzeczy. Ale to temat na inny artykuł. Co do zbyt wysokich oczekiwań co do ceny usług, to jak najbardziej się zgodzę. Często klienci płacący grosze, oczekują zbyt wiele od usługodawcy, nawet w kwestii pomocy z atakami DDoS. My na szczęście traktujemy usługę, która chroni przed takimi atakami jako usługę premium. Nie wliczamy jej w cenę serwera czy żadnej usługi, do której można ją dobrać, ze względu, że nam się to po prostu nie opłaca. Trzeba myśleć ekonomicznie, a to, że maluchy, właśnie takie jak hostingi TeamSpeak traktują tę usługę jako standard (wiem, rynek poszedł do przodu), ale nawet nie doliczają sobie przykładowo 150 PLN za godzinę prac magika, który i byłby zadowolony - bo jako stawka godzinowa dla pracownika technicznego serwerowni TeamSpeak, to jest to dużo, to klient, który taką usługę by zakupił, byłby wniebowzięty, że ktoś jego usługą się zaopiekował i dopasował filtry dla jego usługi. Przy okazji więź między klientem a usługodawcą wzmocniona. A to chyba bezcenne. Co do centrum danych LIM, o którym wyżej było pisane - agregatów ni ma, sala konferencyjna jak szopa, no du*y nie urywa. Raczej to po prostu dobra lokalizacja, ale słabo przyszłościowe miejsce. Bo od kiedy serwerownię po starym PLIX-ie przejął Equinix, no to tak średnio to wygląda. Equinix jak Equinix, kilka godzin dysk potrafią wymieniać, bo przecież płacone mają od godziny. Nie przepadam, więc nie będę obiektywny - więc dalej wypowiadać się na ten temat nie będę. Rynek DC na świecie (tak, bo w USA szczególnie) znam. Sporo widziałem, sporo rozmawiałem i mam dla Ciebie nowinę. Nikt w niskich kwotach nie oferuje rzeczywiście dobrych pod kątem jakości usług. Wyżej wymienione to mikrusy, które nawet dobrze nie potrafią zabezpieczyć się na wypadek awarii przykładowo dzięki DRC, tylko zganiają winę od kilku dni na biedny HosTeam. Poszanowanie dla klienta, można wywnioskować samemu. Również został poruszony temat Atman - to wyprowadzę z błędu. Znam pracowników tego właśnie DC oraz jedynym, dobrze działającym rozwiązaniem jest oferta indywidualna. 100 Gbit/s + fajny sprzęt to koszt około 30 tysięcy PLN za miesiąc. Taka sama opłata aktywacyjna, instalacyjna usługi. Więcej zdradzać nie mogę, zobowiązuję mnie tajemnica handlowa. Ale jeżeli operujesz takim budżetem, to również mogę podrzucić kontakt. Na pewno sprostają oczekiwaniom. W standardowych ofertach niestety Atman zawodzi, bo ich scrubber nie może obsługiwać nawet średnich wartości i przy małym ataku instant przestaje rozgłaszać adres w sesjach BGP. Jeżeli określisz swój budżet, bo niestety nie wiem, w jakich widełkach operujesz, to może polecę jakieś usługi, które w takim sektorze w miarę radzą sobie z DDoS-ami. Ewentualnie napisz na priv do mnie lub do Fluezd, przekażę kilka kontaktów, które obsługują małe biznesy i mają wiedzę merytoryczną + pieniądze, jeżeli chodzi o DDoS-y. Temat straszny, ale może walczyć z nim tylko gigant, który operuje funduszami, ma mocnych inwestorów. Z pustego i Salomon nie naleje.

-

XaNeZ zmienił(a) swoje zdjęcie profilowe

-

Nie rozmawiamy o tym, co stosuje operator, a o tym, co stosuje Data Center do obrony przed atakami wolumetrycznymi. To, że OVH może samo wpinać się do internetu - to tylko zaleta i potwierdzenie teorii, że mają możliwość i powinni stosować mechanizm BGP Flowspec - sterowanie zaporą sieciową, ale na urządzeniach (pokrewnie operatorów), czyli zanim cokolwiek trafi na router core'owy. Logiczne, że nie muszą stosować blackholing'u przy małych wolumenach, a inne DC w Polsce musiałoby to robić, co tylko pokazuje ich przewagę nad innymi w polskiej lokalizacji, gdzie trudno za fajne pieniądze dostać sensowne wpięcia. Nie mówię o precyzyjnym mechanizmie BGP blackholing, który będzie na przykład sterowany przez AI i fanie współgrał będzie z pozostałą częścią mechanizmu Anty DDoS, a o takim, jaki jest stosowany w większości przypadków w polskich lokalizacjach (raczej wiesz, na jakim poziomie w Polsce taki mechanizm jest stosowany). DDoS przekraczający 10 Gbit/s = blackholing, co robi na przykład redGuardian w ATM. Nie może działać ona prawidłowo, jeżeli nie akceptuje i wyłącznie pakietów UDP 53. Sam postanowiłem to sprawdzić - i miałem rację, tak jak opisywałem to we wcześniejszym moim komentarzu. Problemem nie jest atakowany web server czy żadna inna usługa, a tryb enforced, o którym wspominasz, podczas ataku UDP odfiltrowuje je w jeden sposób: blokuje cały ruch UDP. Co samo jasno obrazuje, że pacjent posiada cPanel oraz uruchomiony na nim własny serwer DNS bez replikacji rekordów na host'a poza OVH (dlatego poradziłem setup slave'a w zupełnie innym środowisku, bo tak powinno zostać to wykonane, aby uniknąć podobnych problemów w przyszłości) i pakiety UDP odpowiedzialne za serwer DNS są najzwyczajniej w świecie odrzucane - jeżeli tak jak twórca wspominał, w panelu OVH faktycznie istnieje informacja o wymuszonym trybie filtrowania dla adresu IP serwera DNS, powinno to utwierdzić moim zdaniem słuszną sformułowaną hipotezę. Uważasz to za złą poradę (slave w innym środowisku)? Bo obecnie wygląda to tak: https://check-host.net/check-report/bbbe3ack1f https://check-host.net/check-report/bbbe3cfked4 Sprawdź na ripe skąd są to adresy i przeanalizuj moją wiadomość jeszcze raz - bo dalej uważam, że dwa serwery DNS przypisane do jednego host'a, to nie jest dobry use case - gdzie moje zdanie na pewno poprą inni użytkownicy. PS. Źle ustawiony DNSSEC nie blokowałby resolve'a przypisanych serwerów DNS do domeny. Utrudniałby tylko i wyłącznie pracę, ale zwykły nslookup wpisów NS działałby poprawnie. Oczywiście tylko w takim przypadku, jakim został ustawiony dla domeny hostfox.pl (najwidoczniej nie doczytałeś, to ja dopowiem): nie został ustawiony rekord DS po stronie operatora domeny, a tylko taki mechanizm (DNSSEC) został uruchomiony po stronie serwera(ów) - nie wiem jak określić dwa adresy IP przypisane do jednego host'a - w związku z czym nawet nie ma podstaw do kwestionowania problemów związanych z DNSSEC, jeżeli to ustawiony jest i wyłącznie DNSKEY, a nie rekord DS (w tym przypadku) w OVH. Witamy w zespole wujków dobrych rad!

-

@Mesharsky OVH nie ma zwyczaju stosowania mechanizmu BGP blackholing. To właśnie ich sieć światłowodowa posiada spore capacity, dzięki czemu mogą skutecznie dealować ataki wolumetryczne (co w Polsce jest największym problemem: obsługiwać duże wolumeny). Jeżeli atakowane są serwery DNS wykorzystujące protokół UDP, nie jest zaskoczeniem, że taki ruch jest odrzucany (zgodnie z ofertą PRO). Blackholing powinien być stosowany jako ostateczność: nie wiemy jak załagodzić DDoS-a/mamy sufit na rurach/whatever? Blackholing! Jako ostatnia i awaryjna linia obrony - jak najbardziej, natomiast jako stały mechanizm przy nawet znikomej ilości ruchu - już niekoniecznie Wracając do tematu: bardziej w takim przypadku obstawiałbym DNS cache, dlatego w pojedynczych przypadkach mogą zdarzać się działające połączenia (co swoją drogą obrazuje, że atakowane muszą być tylko serwery DNS, jeżeli przy prawdopodobnie występującym cache'u Twoje strony internetowe działają poprawnie) Przechodząc do meritum: gdyby to był mój pacjent, poradziłbym setup slave'a w zupełnie innym środowisku (powinno się to wykonać na hoście poza OVH). Manewrowanie między kilkoma adresami IP zupełnie nic tutaj nie zmieni - tak na prawdę wystarczy załączyć wymuszone filtrowanie w OVH dla wszystkich adresów i problem powraca na czas ataku. Ciężko tutaj też przewidywać, bo na razie sprowadzamy się do wróżenia z fusów. Wrzuć jak najwięcej informacji na temat problemu, który Cię dotyka, przed tym spróbuj wykonać to, co opisywałem wyżej oraz opisz feedback. Na pewno będzie nam prościej Ci pomóc.